网络安全友好介绍

什么是网络安全?

网络威胁?

网络攻击的形式

网络攻击的影响

网络安全领域

黑客的类别

红军对阵蓝军

渗透测试

渗透测试阶段

网络安全路线图

结论

什么是网络安全?

网络安全保护联网系统(例如硬件、软件和数据)免受网络威胁和攻击。个人和企业使用网络安全措施来防止未经授权访问数据中心和其他计算机系统。

网络威胁?

这些通常被称为网络攻击或黑客攻击。网络威胁是指试图暴露、更改、禁用、破坏、窃取或未经授权访问或使用资产的行为。

网络攻击的形式

网络攻击的方式多种多样,具体取决于攻击对象的性质。其中包括:

网络钓鱼攻击

此次攻击涉及攻击者克隆网站的登录页面并与受害者共享,以试图窃取他们的登录凭据。

恶意软件攻击

此类攻击涉及恶意软件的创建和传播。恶意软件包括病毒、木马、网络蠕虫、勒索软件等。

SQL/NoSQL注入

此类攻击主要针对数据库。如果用户输入的查询语句未经过妥善过滤,攻击者就会试图窃取或克隆网站或应用程序的数据库内容。

跨站脚本攻击

这种攻击涉及在渲染前未对用户输入进行过滤的网站上嵌入恶意 JavaScript 代码。黑客可以利用这些代码窃取用户的敏感数据并将其发送给攻击者。

DOS/DDOS攻击

这种攻击试图通过发送超过 Web 服务器在短时间内处理能力的请求来使 Web 服务器过载。

暴力攻击

这种攻击涉及用户尝试网站上用户帐户的所有可能的密码组合。

中间人攻击(MITM)

这种攻击在网络中很常见,通常发生在攻击者拦截网络外部发送的请求时。例如,攻击者可以查看网站上提交的表单数据,甚至更改其值(这些数据可能包括密码和信用卡信息)。

零日漏洞

这种攻击是系统、平台或应用程序新发现或开发的漏洞,软件创建者还没有时间进行修补或修复。

社会工程攻击

这种攻击涉及攻击者试图通过用户本身访问系统。

跨站请求伪造攻击

此攻击允许攻击者在未经用户同意或不知情的情况下在用户经过身份验证的网站上执行操作。

内部威胁

这种攻击形式涉及在内部协助下攻击系统。这可能是由内部员工而非未知的外部攻击者决定破坏系统。

网络攻击的影响

网络攻击对企业、公司和个人造成各种损害,其中包括但不限于:

- 公司信息丢失。

- 金钱和财务信息的损失。

- 业务运营中断并可能导致破产。

- 对公司或企业声誉造成损害。

- 数据泄露的法律后果。

网络安全领域

网络安全有多种发展路径,每种路径都有不同的专业方向。以下是一些领域:

- 应用程序安全

- 渗透测试

- 逆向工程

- 数字取证分析

- 系统管理

- 恶意软件分析

- 密码学

黑客的类别

黑客分为不同类别,具体分类取决于他们的最终目标。有些是为了举报,有些是为了利用漏洞,还有些是为了好玩。具体类别包括:

白帽黑客

这群黑客闯入系统,报告系统中发现的漏洞,并与开发团队合作修复这些漏洞。

黑帽黑客

这类黑客入侵系统,然后利用系统牟取私利,甚至摧毁一家公司或企业。这些人被称为网络犯罪分子。

灰帽黑客

这群黑客是业余爱好者,他们为了好玩而进行黑客攻击。他们入侵系统后,要么报告,要么利用漏洞,甚至什么也不做。他们没有明确的目标,只是在善恶之间徘徊。

黑客行动主义者

这群黑客将目标锁定在企业和政府平台,意图窃取他们的系统、泄露信息或发表他们的声音。

红军对阵蓝军

红队是进攻型安全专家,擅长攻击系统并突破防御。而蓝队是防御型安全专家,负责维护内部网络防御,抵御所有网络攻击和威胁。

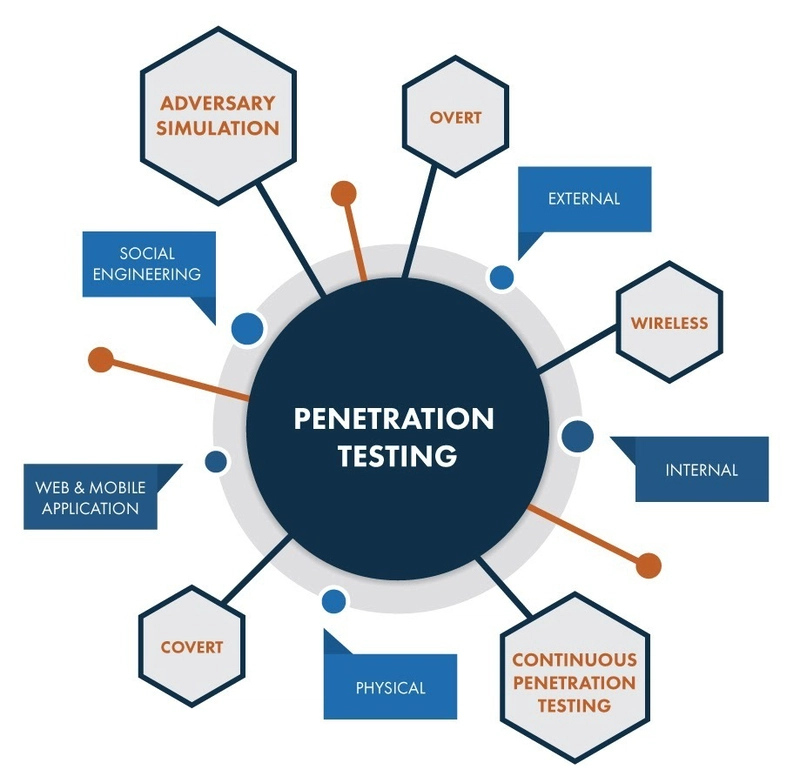

渗透测试

渗透测试(也称为道德黑客)测试计算机系统、网络或 Web 应用程序以查找攻击者可能利用的安全漏洞。

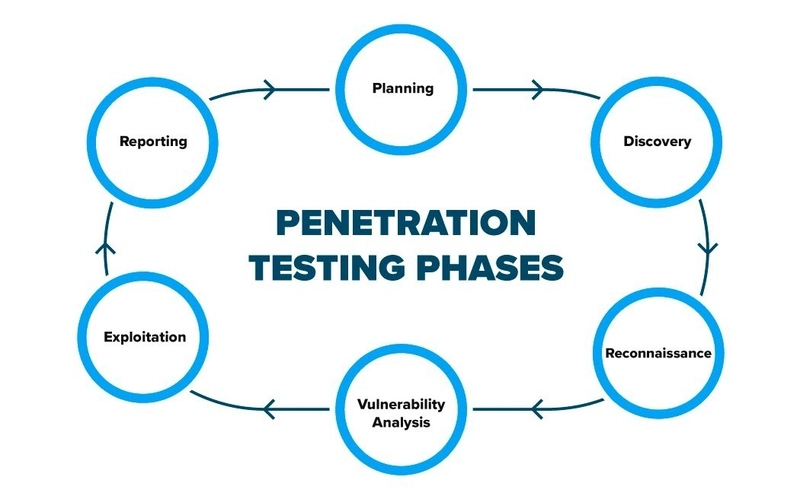

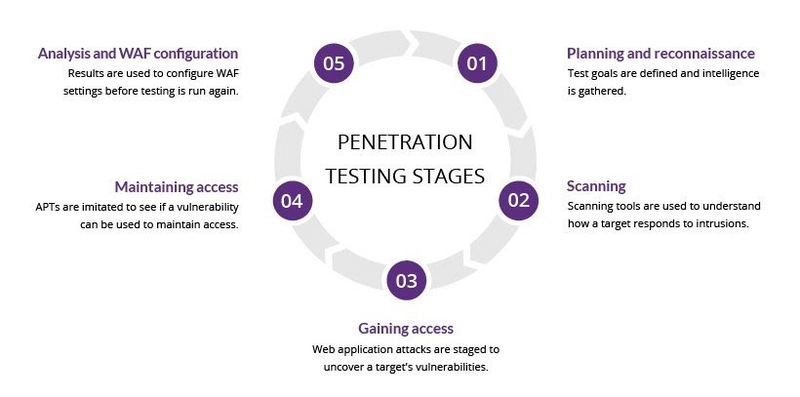

渗透测试阶段

从imperva.com 获取的渗透测试步骤

1.规划和侦察

第一阶段包括:

- 定义测试的范围和目标,包括要解决的系统和要使用的测试方法。

- 收集情报(例如网络和域名、邮件服务器)以更好地了解目标的工作方式及其潜在漏洞。

2.扫描

下一步是了解目标应用程序如何响应各种入侵尝试。通常使用以下方法完成:

- 静态分析- 检查应用程序代码,以评估其运行时的行为。这些工具可以一次性扫描全部代码。

- 动态分析- 检查应用程序在运行状态下的代码。这是一种更实用的扫描方式,因为它可以实时查看应用程序的性能。

3. 获取访问权限

此阶段使用 Web 应用程序攻击(例如跨站点脚本、SQL 注入和后门)来发现目标的漏洞。测试人员随后会尝试利用这些漏洞(通常通过提升权限、窃取数据、拦截流量等方式),以了解它们可能造成的损害。

4. 维护访问权限

此阶段旨在验证漏洞能否在被利用的系统中持续存在,并让恶意攻击者获得深入访问权限。其核心在于模拟高级持续性威胁,这些威胁通常会在系统中潜伏数月,窃取组织最敏感的数据。

5.分析

渗透测试的结果随后被汇编成一份报告,详细说明:

- 渗透测试人员利用的特定漏洞。

- 渗透测试人员访问的敏感数据。

- 渗透测试人员能够在系统中不被发现的时间。

网络安全路线图

- 学习 Linux(Parrot OS 或 Kali)。

- 熟悉您的发行版上的笔测试工具。

- 加入网络安全社区。

- 在 Twitter 上关注网络安全研究人员。

- 玩 CTF。

- 获得认证。

常见的网络安全认证

- 认证道德黑客(CEH)

- CompTIA 安全+

- 注册信息系统安全专家(CISSP)

- 注册信息安全经理(CISM)

- 注册信息系统审计师(CISA)

- NIST网络安全框架(NCSF)

- 认证云安全专家 (CCSP)

- 计算机黑客取证调查员 (CHFI)

- 思科认证网络工程师(CCNA)安全

为什么要学习网络安全?

- 高薪,每年高达 9 万美元。

- 您正在学习和培养只有极少数人拥有的技能。

- 对网络安全专家的需求很高。

- 网络安全是一个常青行业,每个在数字领域运营的公司都需要网络安全人才。

- 无限的职业发展选择。

- 与知名机构合作的机会。

- 它充满了许多有趣和令人兴奋的时刻。

结论

在本文中,我们介绍了网络安全的含义,并了解了各种网络威胁及其对企业、公司或个人的影响。我们还探索了网络安全的各个领域,讨论了不同类型的黑客,并了解了红队和蓝队。我们深入研究了渗透测试及其流程,查看了网络安全路线图,考察了几种网络安全认证,并解释了人们应该具备网络安全技能的原因。

我还计划推出一个系列文章,深入讲解网络攻击的形式、攻击方式以及如何保护你的应用程序免受攻击。订阅我,你就不会错过任何内容。如有任何疑问,请随时在 Twitter 上联系我:@LordGhostX

鏂囩珷鏉ユ簮锛�https://dev.to/lordghostx/a-friend-introduction-to-cybersecurity-1e3a 后端开发教程 - Java、Spring Boot 实战 - msg200.com

后端开发教程 - Java、Spring Boot 实战 - msg200.com